ماهو أمن المعلومات ؟

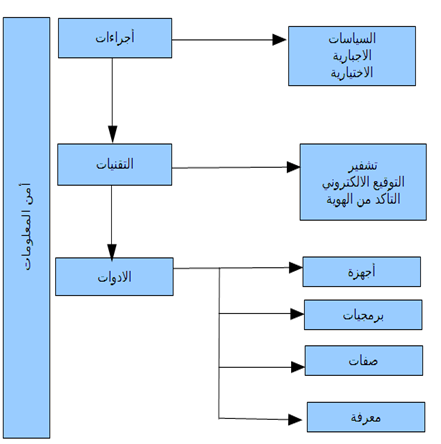

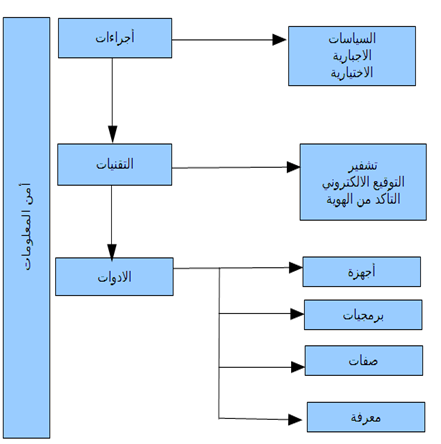

بأختصار أمن المعلومات هو مجموعة اﻻجراءات والتقنيات واﻻدوات التي تجمع من أجل حماية معلوماتنا من الكشف للأطراف غير المخولة وحرمانها من لمس اوتغير اوتخريب المعلومات بأي طريقة سواء بالطرق السلبية التي ﻻ يتم فيها المشاركة في عملية اﻻتصال او نقل هذه المعلومات او بالطرق اﻻيجابية والتي يكون فيها الطرف غير المخول جزء من عملية تحرك هذه المعلومات بين المصدر والمقصد ,منع اﻻطراف الغير مخولة من حرمان المالك او اﻻطراف المخولة من الوصول لهذه المعلومات المخزن منها او المتنقل عبر اجهزة ووسائط اﻻتصال المختلفة.

ومن خلال الشكل السابق نقول بأختصار ان أمن المعلومات هو مجموعة من اﻻجراءات التي تخدمها مجموعة تقنيات بواسطة عدد من اﻻدوات العنصر البشري أحدها , ويمكن ان تكون اﻻجراءات ملزمة او أختيارية حسب الحاجة وحسب الموقف او قد تكون ثابتة ومستمرة لمدة طويلة.

الى أي مدى يكون أمن المعلومات مطلوب

في اﻻحوال العادية قد تمر عدة ايام او اسابيع اواشهر دون حدوث اي تجاوزات او تهديدات لمعلوماتنا فهل نقول اننا نجحنا في ابعاد المهاجمين عن مصادرنا ! قد ﻻيكون اﻻمر كذلك فعدم ظهور اﻻخطار ﻻ يعني عدم وجودها , وعندما تكون التهديدات متواجدة فإن اي ضعف في حماية نظم المعلومات واﻻتصاﻻت يجعلها عرضة لمجموعة كبيرة من اﻻخطار قد يكون منها تسرب معلومات مصنفة ﻻشخاص غير مخولين ,تدمير معلومات وبيانات حساسة او على اﻻقل الشك في سلامة هذه البيانات واﻻسوء هو فقدان السيطرة على نظم المعلومات ونظم نقل اﻻومر بين القوات ومراكز السيطرة والعكس .

العدو اللدود ﻻمن المعلومات هو اﻻحباط فمع الشعور المتزايد ان ﻻ تهديد فعلي يوجد ومرور فترة زمنية كافية لذلك تظهر مجموعة من اﻻعذار لذى العاملين لتجاهل السياسات اﻻمنية وانها عوائق يجب التخلص منها وهذا الذي يؤدي لتدهور تلك النظم اوخفضها للصفر في النقاط الحساسة مع مرور الوقت بواسطة المهاجمين , اذ كل ما يلزم المهاجم هو المصادر والوقت.

هذا يعني ان أمن المعلومات هو ليس مطلب آني , بل هو بناء تراكمي من خبرات وتقنيات تبنيها المؤسسات وتغرس روحها في كل مؤظف الجديد منهم والمخضرم , المسؤل عن أمن المعلومات او عامل التنظيفات.

التعريف الواسع ﻹمن المعلومات

في الفهم العام الهدف الرئيسي ﻻمن المعلومات السرية وهي بفهومنا حماية الخصوصية وهنا نقول صحيح إن السرية هي جانب مهم من امن المعلومات لكنها ليست كل شيئوالصحيح ان أمن المعلومات يتكون من ثلاث جوانب رئيسية

الخصوصية .

السلامة

القدرة على الوصول

وحيث انه كما قلنا ان الهدف الرئيسية من هذه الورقة معرفة جميع الثاثيرات التي تلزمنا بأستخدام منظومة دون غيرها او وضع سياسات دون غيرها وهذا بالطبع سيرجع لتقيمنا الخاص هو الذي سيؤثر على اختيارنا للتقنيات واﻻدوات اللازمة لذلك والتي سوف تلبي أمن معلوماتك وبياناتك.

- الخصوصية :-

هي مجموعة اﻻجراءات والتقنيات واﻻدوات اللازمة لحفظ المعلومات ومنع اﻻشخاص غير المخولين من اﻻطلاع عليها او اﻻقتراب منها وضمان سريتها والسماح فقط للمخولين الوصول اليها والتعامل معها حسب طبيعة السياسات اﻻمنية المنظمة لذلك.

- السلامة:-

وهي مجموعة اﻻجراءات والتقنيات واﻻدوات اللازمة لتأمين سلامة المعلومات سواء أكانت في طور اﻻعداد او التخزين او النقل , سلامتها من التعديل , التغير , التبديل ,التزوير اوحتى التدمير . ويدعى هذا اﻻجراءا في أمن المعلومات التحقق من اﻻصالة واحد التقنيات المستخدمة فيه استخدام التشفير احادي اﻻتجاه وهو النوع الذي ﻻيمكن استرجاع الرسالة اﻻصلية منه ولكنه يستعمل في الطرف اﻻخر بعد فك الرسالة المشفرة وتشفيرها مرة اخرة بنفس التشفير اﻻحادي اﻻتجاه ومقارنة النتيجة بالسابقة فإذا كانت متساوية فهذا قد يضمن سلامة الرسالة من اي تغير او تعديل وله طرق عديدة سنناقشها ﻻحقا .

- القدرة على الوصول:-

وهي مجموعة اﻻجراءات والتقنيات و اﻻدوات اللازمة للمحافظة على امكانية الوصول للمعلومات على مدار الساعة وهي تعني ان اﻻجهزة تعمل بكفاءة وقادرة على استرجاع البيانات متى طلب ذلك , بمعنى أخر ان القدرة على الوصول هو الخط اﻻساسي الذي يحتاج له جميع المشتركين بالمنظومة حيث ان المحافظة على عمل النظام يعتبر اساس اﻻمن وهو مايجهله البعض .